Docker 与 Podman:选择适合您需求的容器技术

Docker 和 Podman 是现代容器化技术的两大主力。Docker 采用传统的守护进程架构,而 Podman 则以创新的无守护进程设计著称,为企业级安全性需求提供了更好的解决方案。两者的指令高度兼容,使开发者能够根据实际需求灵活选择:Docker 以其成熟的生态系统和开发友好性见长,而 Podman 则凭借其高级安全特性和系统整合能力,在企业级部署中展现优势。

简介:容器化技术的发展

容器化彻底改变了我们构建、交付和运行应用程序的方式。通过将软件打包成标准化的单元,其中包含运行所需的一切—代码、运行环境、系统工具、函数库和设置—容器使应用程序能够在不同的计算环境之间可靠地运行。这种可携性和一致性使容器成为现代 DevOps 实践和云原生开发的必要元素。

随着容器技术的普及,容器引擎的选择也越来越多。Docker 在早期容器领域占据主导地位,但像 Podman 这样的替代方案已经出现,提供了不同的方法来解决安全性、架构和操作方面的问题。本文将探讨 Docker 和 Podman 之间的主要差异,帮助您确定哪种技术最适合您的具体需求。

演进背景

Docker:容器技术的先驱

Docker 于 2013 年横空出世,通过让容器技术变得更容易使用,彻底改变了应用程序部署的方式。在 Docker 出现之前,容器技术已经存在,但实现起来相当复杂。Docker 带来的创新包括:

- 简化的容器管理命令行界面

- 引入 Dockerfile 实现可重复的镜像构建

- 集中式的镜像共享仓库(Docker Hub)

- 围绕核心容器运行时建立的工具生态系统

Docker 的架构最初是以具有 root 权限的单体守护进程为中心,负责管理所有容器操作。随着时间推移,Docker 重构了其架构,将容器运行时贡献给开放容器计划(OCI)成为 containerd,但守护进程的设计方式仍然是其核心。

Podman:无守护进程的替代方案

Podman 由 Red Hat 于 2018 年推出,是一个无守护进程的容器引擎,旨在解决 Docker 方案中的一些限制。Podman 开发的主要动机包括:

- 消除具有 root 权限守护进程带来的安全隐忧

- 为非特权用户提供真正的无 root 容器支持

- 提供更好的 systemd 整合

- 提供与 Docker 命令兼容的替代方案

- 支持类似 Kubernetes 的 pod 容器管理模型

Podman 从一开始就设计为无需中央守护进程即可运作,这使其能够采用不同的安全模型,同时保持与 Docker 命令行界面的兼容性。

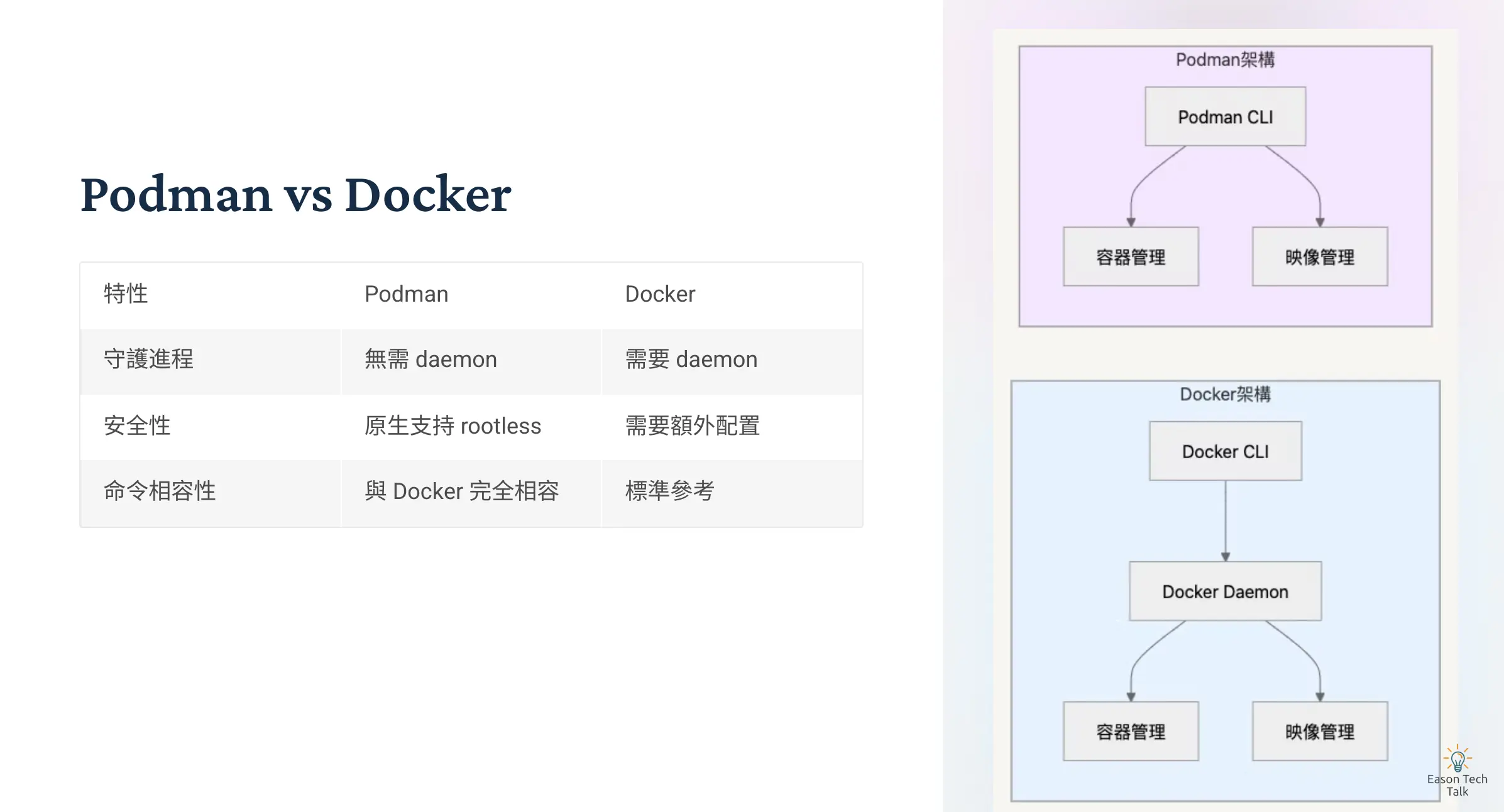

架构比较:有守护进程 vs. 无守护进程

Docker 架构

┌─────────────────┐ ┌──────────────────────────────────────┐

│ │ │ │

│ Docker CLI │────▶│ Docker 守护进程(需 root 权限) │

│ │ │ │

└─────────────────┘ │ ┌──────────────┐ ┌──────────────┐ │

│ │ │ │ │ │

│ │ containerd │──▶│ runc │ │

│ │ │ │ │ │

│ └──────────────┘ └──────────────┘ │

│ │

└──────────────────────────────────────┘

Docker 采用客户端-服务器架构,其中:

- Docker CLI 与 Docker 守护进程(dockerd)进行通信

- 守护进程以 root 权限运行并管理容器生命周期

- 守护进程依赖 containerd 进行容器运行时操作

- containerd 使用 runc 根据 OCI 规范创建容器

这种架构带来以下影响:

- 如果守护进程遭到入侵,可能会带来安全漏洞

- 同一用户的所有容器都共享同一个守护进程

- 守护进程需要 root 权限才能执行许多操作

Podman 架构

┌─────────────────┐ ┌──────────────────────────────────────┐

│ │ │ │

│ Podman CLI │────▶│ Podman 函数库(用户进程) │

│ │ │ │

└─────────────────┘ │ ┌──────────────┐ ┌──────────────┐ │

│ │ │ │ │ │

│ │ conmon │──▶│ runc │ │

│ │ │ │ │ │

│ └──────────────┘ └──────────────┘ │

│ │

└──────────────────────────────────────┘

Podman 采用了根本不同的架构:

- Podman CLI 直接与 OCI 运行时互动

- 无中央守护进程 - 每个容器操作都以独立进程运行

- 使用 conmon(容器监控器)管理每个容器

- 可以完全以无 root 权限模式运行

主要架构优势:

- 容器可在主机重启后存活,无需重启守护进程

- 与 systemd 有更好的整合以进行服务管理

- Fork/exec 模型改善容器间的隔离

安全模型比较

Docker 安全模型

Docker 的安全模型虽然随时间有所改进,但仍然:

- 历史上需要 root 权限执行许多操作

- 以提升权限的守护进程运行

- 已引入无 root 模式,但仍有限制

- 依赖正确配置的用户命名空间来实现隔离

Podman 安全模型

Podman 在设计时就将安全性作为首要考虑:

- 原生支持无 root 容器 (rootless)

- 无需以提升权限运行守护进程

- 默认使用用户命名空间实现无 root 容器

- 与 SELinux 整合以加强容器隔离

- 默认生成更严格的 seccomp 配置文件

无 root 容器在 Podman 中的示例:

# 无需使用 sudo

$ podman run --rm -it docker.io/library/alpine echo "Running as $(id -u)"

Running as 1000

Docker 中的等效操作(需要设置无 root 模式):

$ docker run --rm -it alpine echo "Running as $(id -u)"

Running as 0 # 注意:默认在容器内以 root 身份运行

命令兼容性

Podman 的设计目标之一是作为 Docker 的直接替代品。命令语法几乎完全相同:

| 操作 | Docker | Podman |

|---|---|---|

| 运行容器 | docker run nginx |

podman run nginx |

| 构建镜像 | docker build -t myimage . |

podman build -t myimage . |

| 列出容器 | docker ps |

podman ps |

| 拉取镜像 | docker pull fedora |

podman pull fedora |

| 推送镜像 | docker push myimage |

podman push myimage |

Podman 甚至通过其 podman-docker 包提供兼容层,创建一个调用 Podman 的 docker 别名,使为 Docker 编写的脚本能够无缝使用 Podman。

然而,Podman 还有一些 Docker 中不存在的独特命令:

# 为容器生成 systemd 单元文件

$ podman generate systemd --name mycontainer

# 在类 Kubernetes 的 pod 中运行容器

$ podman pod create --name mypod

$ podman run --pod mypod nginx

运行性能

Docker 性能特性

- 在高容量场景下,由于持久守护进程的存在,容器启动稍快

- 通过中央化守护进程实现高效的镜像层缓存

- 由于守护进程持续运行,内存使用量可能较高

- 容器间的网络性能一致

Podman 性能特性

- 当容器未运行时无背景守护进程消耗资源

- 批量启动容器时初始开销稍高

- 每个容器操作都是新进程,可能影响高容量自动化场景的性能

- 容器运行时性能总体相当

对于大多数工作负载,性能差异可以忽略不计,各工具在特定场景下都有其优势。

Kubernetes 整合

Docker 与 Kubernetes

- Docker 是 Kubernetes 最初的容器运行时

- Kubernetes 已弃用 Docker 作为容器运行时(通过 dockershim)

- Docker 镜像仍与 Kubernetes 兼容(符合 OCI 标准)

- Docker Compose 可通过 Kompose 等工具转换为 Kubernetes 格式

Podman 与 Kubernetes

- 原生支持从容器生成 Kubernetes YAML

- Podman 使用 pod 概念,符合 Kubernetes 模型

- 可以直接使用

podman play kube执行 Kubernetes YAML - 与 Kubernetes 架构有更好的概念对应

Podman 与 Kubernetes 整合的示例:

# 从运行中的容器生成 Kubernetes YAML

$ podman generate kube mycontainer > deployment.yaml

# 从 Kubernetes YAML 运行容器

$ podman play kube deployment.yaml

使用案例与偏好选择

适合使用 Docker 的情境

开发环境:

- 开发人员已熟悉 Docker

- 使用 Docker Compose 管理复杂的多容器设置

- 在 Windows 或 macOS 环境中工作(Docker Desktop)

- 需要丰富的社区示例和解决方案

- 与 Docker 特定开发工具整合

示例情境:一个使用各种平台的初创公司,利用 Docker Desktop 在 Windows 和 macOS 上实现无缝整合。

# Docker Compose 用于开发环境

$ docker-compose up -d

Creating network "app_default" with the default driver

Creating app_db_1 ... done

Creating app_redis_1 ... done

Creating app_web_1 ... done

CI/CD 流程:

- 现有的流程建立在 Docker 上

- 在构建环境中使用 Docker-in-Docker

- 利用 Docker Hub 进行自动化构建

- 团队已深度投资 Docker 工具

适合使用 Podman 的情境

安全性导向的部署:

- 需要无 root 权限容器的环境

- 守护进程架构可能带来安全风险的系统

- 启用 SELinux 的环境

- 高安全性要求的政府或金融部署

示例情境:需要以非 root 用户运行容器并维持严格安全隔离的金融服务公司。

# 具有额外安全限制的无 root 容器

$ podman run --security-opt seccomp=profile.json --security-opt no-new-privileges \\

--rm -it registry.access.redhat.com/ubi8/ubi bash

SystemD 整合:

- 大量使用 systemd 的 Linux 服务器

- 需要将容器作为系统服务管理

- 需要更好的服务依赖性管理

# 生成并启用容器的 systemd 服务文件

$ podman generate systemd --name myapp --restart-policy=always > myapp.service

$ mv myapp.service ~/.config/systemd/user/

$ systemctl --user enable --now myapp.service

企业级 Linux 环境:

- RHEL/CentOS/Fedora 部署

- 拥有 Red Hat 支持合约的组织

- 已使用 OCI 工具如 Buildah 的环境

- 专注于 Kubernetes 工作流程的团队

命令比较示例

基本容器操作

运行容器:

Docker:

$ docker run -d -p 8080:80 --name webserver nginx

Podman:

$ podman run -d -p 8080:80 --name webserver nginx

构建镜像:

Docker:

$ docker build -t myapp:latest .

Podman:

$ podman build -t myapp:latest .

高级操作

用户命名空间映射:

Docker:

$ docker run --userns=host -it ubuntu bash

Podman(更灵活的用户命名空间选项):

$ podman run --userns=keep-id -it ubuntu bash

管理容器资源:

Docker:

$ docker run --memory="512m" --cpus="2" nginx

Podman:

$ docker run --memory="512m" --cpus="2" nginx

Pod 管理(类 Kubernetes):

Docker(需要 Docker Compose 或 Swarm):

# Docker 没有原生 pod 概念 - 使用 compose 替代

$ docker-compose up -d

Podman:

$ podman pod create --name mypod

$ podman run --pod mypod -d nginx

$ podman run --pod mypod -d redis

功能比较表

| 功能 | Docker | Podman |

|---|---|---|

| 架构 | 守护进程式 | 无守护进程 |

| root 权限 | 守护进程需要 | 不需要(无 root 模式) |

| 安全模型 | root 守护进程具备无 root 功能 | 设计上完全无 root |

| 命令兼容性 | 原始 CLI | 兼容 Docker CLI |

| 容器运行时 | containerd + runc | conmon + runc |

| Pod 支持 | 无原生支持 | 原生支持 Kubernetes 风格的 pod |

| SystemD 整合 | 有限 | 全面 |

| 镜像构建 | 内建 | 可使用 Buildah 或内建功能 |

| 图形界面/仪表板 | Docker Desktop | Podman Desktop(较新) |

| Windows/Mac 支持 | Docker Desktop | 远程连接 Linux 主机 |

| 企业支持 | Docker, Inc. | Red Hat, IBM, SUSE |

| Kubernetes 整合 | 通过 Kompose 等工具 | 原生podman generate kube |

| 生态系统成熟度 | 非常成熟 | 持续成长中 |

不同场景的建议

开发团队

选择 Docker 的情况:

- 团队跨 Windows、macOS 和 Linux 工作

- 需要成熟的 Docker Desktop 图形界面

- 开发人员已熟悉 Docker

- 在本地开发中大量依赖 Docker Compose

- 需要广泛的社区资源

选择 Podman 的情况:

- 安全性是开发过程的首要考量

- 团队主要在 Linux 系统上工作

- 开发的应用程序将部署到 Kubernetes

- 希望与企业级 Linux 发行版更紧密结合

- 团队重视原生 pod 概念

生产环境

选择 Docker 的情况:

- 已有以 Docker 为中心的基础设施

- 运维团队已接受 Docker 培训

- 使用 Docker Enterprise 功能

- 需要特定的 Docker 插件或扩展功能

- 部署流程是围绕 Docker 建立的

选择 Podman 的情况:

- 安全性和隔离是关键要求

- 需要 systemd 整合进行服务管理

- 在企业级 Linux 环境中运行

- 想要消除守护进程作为单点故障

- 基础设施团队偏好无守护进程架构

企业部署

选择 Docker Enterprise 的情况:

- 需要集中管理容器环境

- 组织需要 Docker, Inc. 的商业支持

- 已投资 Docker 特定工具和培训

- 需要 Docker 特定的安全扫描功能

- 使用 Docker Trusted Registry

选择 Podman 与 RHEL/OpenShift 的情况:

- 组织使用 Red Hat Enterprise Linux

- 需要与现有 Red Hat 基础设施整合

- 安全合规要求必须使用无 root 容器

- 需要支持 SELinux 和其他高级安全功能

- 正在整合基于 OpenShift 的容器平台

结论

Docker 和 Podman 代表了容器化技术中的两种不同理念。Docker 凭借其用户友好的方式和广泛的生态系统,开创了现代容器革命。Podman 则以其注重安全性、无守护进程架构和与 Kubernetes 概念的自然对接,成为一个极具吸引力的替代方案。

这些技术的选择最终取决于您的具体需求、现有基础设施、安全需求和团队专业知识。对许多组织来说,这不是非此即彼的决定—这两种工具可以在开发和部署管道的不同环节共存。

随着 OCI 等容器标准的不断发展,这些工具之间的互操作性可能会进一步提升。容器镜像在不同执行环境之间的兼容性意味着组织可以选择最适合其运营模式的容器引擎,而不会牺牲应用程序的可携性。

对于今天开始容器化之旅的组织来说,值得仔细评估这两个选项。Docker 凭借其丰富的社区资源仍然是较容易入门的选择,而 Podman 则为注重安全的企业部署和深度投资 Kubernetes 的组织提供了引人注目的优势。

无论选择哪种工具,Docker 和 Podman 都帮助使容器成为现代应用程序开发和部署策略的重要组成部分,实现了跨环境的一致性、可携性和效率。

未来趋势

展望未来,容器领域正在出现几个可能影响 Docker 与 Podman 选择的趋势:

- Kubernetes 作为编排标准 - 两种工具都在更紧密地与 Kubernetes 对接,而 Podman 在原生兼容性方面已经领先一步。

- 加强安全性要求 - 随着容器在受监管行业的采用增加,Podman 的安全优先方法可能会获得更多青睞。

- WebAssembly 容器 - 像 WebAssembly 这样的新兴容器格式可能会影响两种工具如何发展以支持新的运行时模型。

- 边缘计算 - Podman 无守护进程架构的轻量级特性在资源受限的边缘环境中可能具有优势。

- 简化开发环境 - Docker 和 Podman 都在开发更好的桌面整合工具以改善开发者体验。

与许多技术选择一样,容器领域持续演进。组织应定期重新评估其容器策略,以确保它持续满足当前需求,同时为未来的成长和创新做好准备。

注意:鉴于容器技术快速发展,本文所做的比较仅反映发布时的状况。建议在进行实施决策时,请务必参考两个项目的最新官方文档。

学习容器技术的下一步

开发者容器技术实战课程

本课程专为想要掌握容器技术的开发者设计。采用实务导向的教学方式,让您在动手实作中深入理解容器化的精髓。课程内容涵盖从基础到高级的重要概念,并特别着重于实际开发场景中的应用。

通过这堂课程,你将深入了解容器技术的核心概念,学习如何在开发中有效运用容器化技术,并掌握现代化应用程序开发的最佳实践。此外,你还能学会如何建立可扩展且易于维护的容器化应用程序。