Docker 與 Podman:選擇適合您需求的容器技術

Docker 和 Podman 是現代容器化技術的兩大主力。Docker 採用傳統的守護進程架構,而 Podman 則以創新的無守護進程設計著稱,為企業級安全性需求提供了更好的解決方案。兩者的指令高度相容,使開發者能夠根據實際需求靈活選擇:Docker 以其成熟的生態系統和開發友好性見長,而 Podman 則憑藉其進階安全特性和系統整合能力,在企業級部署中展現優勢。

簡介:容器化技術的發展

容器化徹底改變了我們構建、交付和運行應用程式的方式。通過將軟體打包成標準化的單元,其中包含運行所需的一切—程式碼、運行環境、系統工具、函式庫和設定—容器使應用程式能夠在不同的計算環境之間可靠地運行。這種可攜性和一致性使容器成為現代 DevOps 實踐和雲原生開發的必要元素。

隨著容器技術的普及,容器引擎的選擇也越來越多。Docker 在早期容器領域佔據主導地位,但像 Podman 這樣的替代方案已經出現,提供了不同的方法來解決安全性、架構和操作方面的問題。本文將探討 Docker 和 Podman 之間的主要差異,幫助您確定哪種技術最適合您的具體需求。

演進背景

Docker:容器技術的先驅

Docker 於 2013 年橫空出世,透過讓容器技術變得更容易使用,徹底改變了應用程式部署的方式。在 Docker 出現之前,容器技術已經存在,但實作起來相當複雜。Docker 帶來的創新包括:

- 簡化的容器管理命令行界面

- 引入 Dockerfile 實現可重複的映像檔建置

- 集中式的映像檔共享倉庫(Docker Hub)

- 圍繞核心容器運行時建立的工具生態系統

Docker 的架構最初是以具有 root 權限的單體守護進程為中心,負責管理所有容器操作。隨著時間推移,Docker 重構了其架構,將容器運行時貢獻給開放容器計劃(OCI)成為 containerd,但守護進程的設計方式仍然是其核心。

Podman:無守護進程的替代方案

Podman 由 Red Hat 於 2018 年推出,是一個無守護進程的容器引擎,旨在解決 Docker 方案中的一些限制。Podman 開發的主要動機包括:

- 消除具有 root 權限守護進程帶來的安全隱憂

- 為非特權用戶提供真正的無 root 容器支援

- 提供更好的 systemd 整合

- 提供與 Docker 命令相容的替代方案

- 支援類似 Kubernetes 的 pod 容器管理模型

Podman 從一開始就設計為無需中央守護進程即可運作,這使其能夠採用不同的安全模型,同時保持與 Docker 命令行界面的相容性。

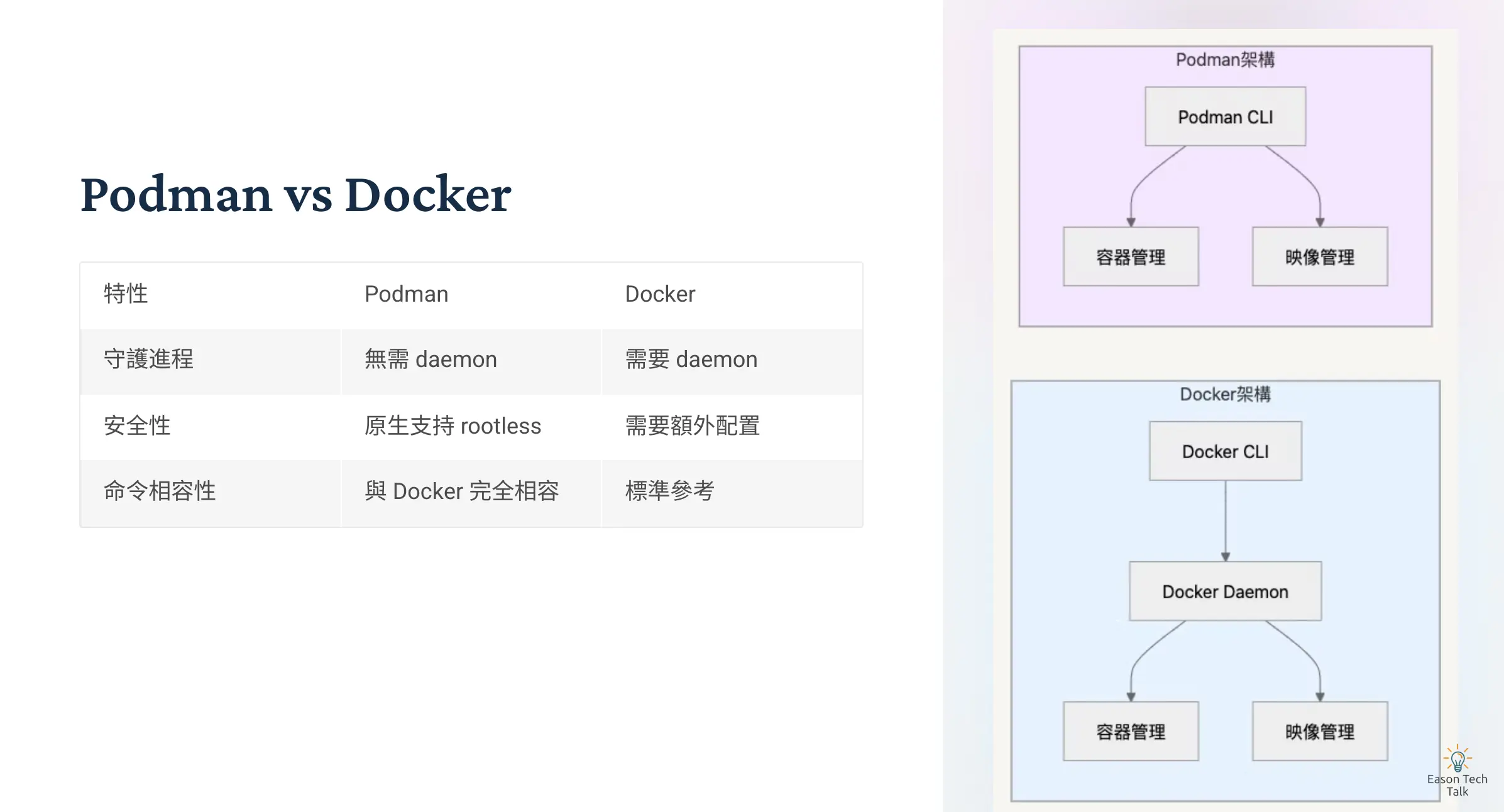

架構比較:有守護進程 vs. 無守護進程

Docker 架構

┌─────────────────┐ ┌──────────────────────────────────────┐

│ │ │ │

│ Docker CLI │────▶│ Docker 守護進程(需 root 權限) │

│ │ │ │

└─────────────────┘ │ ┌──────────────┐ ┌──────────────┐ │

│ │ │ │ │ │

│ │ containerd │──▶│ runc │ │

│ │ │ │ │ │

│ └──────────────┘ └──────────────┘ │

│ │

└──────────────────────────────────────┘

Docker 採用客戶端-伺服器架構,其中:

- Docker CLI 與 Docker 守護進程(dockerd)進行通信

- 守護進程以 root 權限運行並管理容器生命週期

- 守護進程依賴 containerd 進行容器運行時操作

- containerd 使用 runc 根據 OCI 規範建立容器

這種架構帶來以下影響:

- 如果守護進程遭到入侵,可能會帶來安全漏洞

- 同一用戶的所有容器都共享同一個守護進程

- 守護進程需要 root 權限才能執行許多操作

Podman 架構

┌─────────────────┐ ┌──────────────────────────────────────┐

│ │ │ │

│ Podman CLI │────▶│ Podman 函式庫(使用者程序) │

│ │ │ │

└─────────────────┘ │ ┌──────────────┐ ┌──────────────┐ │

│ │ │ │ │ │

│ │ conmon │──▶│ runc │ │

│ │ │ │ │ │

│ └──────────────┘ └──────────────┘ │

│ │

└──────────────────────────────────────┘

Podman 採用了根本不同的架構:

- Podman CLI 直接與 OCI 運行時互動

- 無中央守護進程 - 每個容器操作都以獨立程序運行

- 使用 conmon(容器監控器)管理每個容器

- 可以完全以無 root 權限模式運行

主要架構優勢:

- 容器可在主機重啟後存活,無需重啟守護進程

- 與 systemd 有更好的整合以進行服務管理

- Fork/exec 模型改善容器間的隔離

安全模型比較

Docker 安全模型

Docker 的安全模型雖然隨時間有所改進,但仍然:

- 歷史上需要 root 權限執行許多操作

- 以提升權限的守護進程運行

- 已引入無 root 模式,但仍有限制

- 依賴正確配置的使用者命名空間來實現隔離

Podman 安全模型

Podman 在設計時就將安全性作為首要考慮:

- 原生支援無 root 容器 (rootless)

- 無需以提升權限運行守護進程

- 預設使用使用者命名空間實現無 root 容器

- 與 SELinux 整合以加強容器隔離

- 預設生成更嚴格的 seccomp 設定檔

無 root 容器在 Podman 中的範例:

# 無需使用 sudo

$ podman run --rm -it docker.io/library/alpine echo "Running as $(id -u)"

Running as 1000

Docker 中的等效操作(需要設置無 root 模式):

$ docker run --rm -it alpine echo "Running as $(id -u)"

Running as 0 # 注意:預設在容器內以 root 身份運行

指令相容性

Podman 的設計目標之一是作為 Docker 的直接替代品。指令語法幾乎完全相同:

| 操作 | Docker | Podman |

|---|---|---|

| 運行容器 | docker run nginx |

podman run nginx |

| 建置映像檔 | docker build -t myimage . |

podman build -t myimage . |

| 列出容器 | docker ps |

podman ps |

| 拉取映像檔 | docker pull fedora |

podman pull fedora |

| 推送映像檔 | docker push myimage |

podman push myimage |

Podman 甚至通過其 podman-docker 套件提供相容層,建立一個調用 Podman 的 docker 別名,使為 Docker 編寫的腳本能夠無縫使用 Podman。

然而,Podman 還有一些 Docker 中不存在的獨特指令:

# 為容器生成 systemd 單元檔案

$ podman generate systemd --name mycontainer

# 在類 Kubernetes 的 pod 中運行容器

$ podman pod create --name mypod

$ podman run --pod mypod nginx

運行效能

Docker 效能特性

- 在高容量場景下,由於持久守護進程的存在,容器啟動稍快

- 通過中央化守護進程實現高效的映像層快取

- 由於守護進程持續運行,記憶體使用量可能較高

- 容器間的網路效能一致

Podman 效能特性

- 當容器未運行時無背景守護進程消耗資源

- 批量啟動容器時初始開銷稍高

- 每個容器操作都是新程序,可能影響高容量自動化場景的效能

- 容器運行時效能總體相當

對於大多數工作負載,效能差異可以忽略不計,各工具在特定場景下都有其優勢。

Kubernetes 整合

Docker 與 Kubernetes

- Docker 是 Kubernetes 最初的容器運行時

- Kubernetes 已棄用 Docker 作為容器運行時(通過 dockershim)

- Docker 映像檔仍與 Kubernetes 相容(符合 OCI 標準)

- Docker Compose 可通過 Kompose 等工具轉換為 Kubernetes 格式

Podman 與 Kubernetes

- 原生支援從容器生成 Kubernetes YAML

- Podman 使用 pod 概念,符合 Kubernetes 模型

- 可以直接使用

podman play kube執行 Kubernetes YAML - 與 Kubernetes 架構有更好的概念對應

Podman 與 Kubernetes 整合的範例:

# 從運行中的容器生成 Kubernetes YAML

$ podman generate kube mycontainer > deployment.yaml

# 從 Kubernetes YAML 運行容器

$ podman play kube deployment.yaml

使用案例與偏好選擇

適合使用 Docker 的情境

開發環境:

- 開發人員已熟悉 Docker

- 使用 Docker Compose 管理複雜的多容器設置

- 在 Windows 或 macOS 環境中工作(Docker Desktop)

- 需要豐富的社群範例和解決方案

- 與 Docker 特定開發工具整合

範例情境:一個使用各種平台的新創公司,利用 Docker Desktop 在 Windows 和 macOS 上實現無縫整合。

# Docker Compose 用於開發環境

$ docker-compose up -d

Creating network "app_default" with the default driver

Creating app_db_1 ... done

Creating app_redis_1 ... done

Creating app_web_1 ... done

CI/CD 流程:

- 現有的流程建立在 Docker 上

- 在建置環境中使用 Docker-in-Docker

- 利用 Docker Hub 進行自動化建置

- 團隊已深度投資 Docker 工具

適合使用 Podman 的情境

安全性導向的部署:

- 需要無 root 權限容器的環境

- 守護進程架構可能帶來安全風險的系統

- 啟用 SELinux 的環境

- 高安全性要求的政府或金融部署

範例情境:需要以非 root 用戶運行容器並維持嚴格安全隔離的金融服務公司。

# 具有額外安全限制的無 root 容器

$ podman run --security-opt seccomp=profile.json --security-opt no-new-privileges \\

--rm -it registry.access.redhat.com/ubi8/ubi bash

SystemD 整合:

- 大量使用 systemd 的 Linux 伺服器

- 需要將容器作為系統服務管理

- 需要更好的服務相依性管理

# 生成並啟用容器的 systemd 服務檔案

$ podman generate systemd --name myapp --restart-policy=always > myapp.service

$ mv myapp.service ~/.config/systemd/user/

$ systemctl --user enable --now myapp.service

企業級 Linux 環境:

- RHEL/CentOS/Fedora 部署

- 擁有 Red Hat 支援合約的組織

- 已使用 OCI 工具如 Buildah 的環境

- 專注於 Kubernetes 工作流程的團隊

指令比較範例

基本容器操作

運行容器:

Docker:

$ docker run -d -p 8080:80 --name webserver nginx

Podman:

$ podman run -d -p 8080:80 --name webserver nginx

建立映像檔:

Docker:

$ docker build -t myapp:latest .

Podman:

$ podman build -t myapp:latest .

進階操作

使用者命名空間映射:

Docker:

$ docker run --userns=host -it ubuntu bash

Podman(更靈活的使用者命名空間選項):

$ podman run --userns=keep-id -it ubuntu bash

管理容器資源:

Docker:

$ docker run --memory="512m" --cpus="2" nginx

Podman:

$ docker run --memory="512m" --cpus="2" nginx

Pod 管理(類 Kubernetes):

Docker(需要 Docker Compose 或 Swarm):

# Docker 沒有原生 pod 概念 - 使用 compose 替代

$ docker-compose up -d

Podman:

$ podman pod create --name mypod

$ podman run --pod mypod -d nginx

$ podman run --pod mypod -d redis

功能比較表

| 功能 | Docker | Podman |

|---|---|---|

| 架構 | 守護程序式 | 無守護程序 |

| root 權限 | 守護程序需要 | 不需要(無 root 模式) |

| 安全模型 | root 守護程序具備無 root 功能 | 設計上完全無 root |

| 指令相容性 | 原始 CLI | 相容 Docker CLI |

| 容器運行時 | containerd + runc | conmon + runc |

| Pod 支援 | 無原生支援 | 原生支援 Kubernetes 風格的 pod |

| SystemD 整合 | 有限 | 全面 |

| 映像檔建置 | 內建 | 可使用 Buildah 或內建功能 |

| 圖形介面/儀表板 | Docker Desktop | Podman Desktop(較新) |

| Windows/Mac 支援 | Docker Desktop | 遠端連接 Linux 主機 |

| 企業支援 | Docker, Inc. | Red Hat, IBM, SUSE |

| Kubernetes 整合 | 透過 Kompose 等工具 | 原生podman generate kube |

| 生態系統成熟度 | 非常成熟 | 持續成長中 |

不同場景的建議

開發團隊

選擇 Docker 的情況:

- 團隊跨 Windows、macOS 和 Linux 工作

- 需要成熟的 Docker Desktop 圖形介面

- 開發人員已熟悉 Docker

- 在本地開發中大量依賴 Docker Compose

- 需要廣泛的社群資源

選擇 Podman 的情況:

- 安全性是開發過程的首要考量

- 團隊主要在 Linux 系統上工作

- 開發的應用程式將部署到 Kubernetes

- 希望與企業級 Linux 發行版更緊密結合

- 團隊重視原生 pod 概念

生產環境

選擇 Docker 的情況:

- 已有以 Docker 為中心的基礎設施

- 運維團隊已接受 Docker 培訓

- 使用 Docker Enterprise 功能

- 需要特定的 Docker 外掛或擴充功能

- 部署流程是圍繞 Docker 建立的

選擇 Podman 的情況:

- 安全性和隔離是關鍵要求

- 需要 systemd 整合進行服務管理

- 在企業級 Linux 環境中運行

- 想要消除守護程序作為單點故障

- 基礎設施團隊偏好無守護程序架構

企業部署

選擇 Docker Enterprise 的情況:

- 需要集中管理容器環境

- 組織需要 Docker, Inc. 的商業支援

- 已投資 Docker 特定工具和培訓

- 需要 Docker 特定的安全掃描功能

- 使用 Docker Trusted Registry

選擇 Podman 與 RHEL/OpenShift 的情況:

- 組織使用 Red Hat Enterprise Linux

- 需要與現有 Red Hat 基礎設施整合

- 安全合規要求必須使用無 root 容器

- 需要支援 SELinux 和其他進階安全功能

- 正在整合基於 OpenShift 的容器平台

結論

Docker 和 Podman 代表了容器化技術中的兩種不同理念。Docker 憑藉其用戶友好的方式和廣泛的生態系統,開創了現代容器革命。Podman 則以其注重安全性、無守護程序架構和與 Kubernetes 概念的自然對接,成為一個極具吸引力的替代方案。

這些技術的選擇最終取決於您的具體需求、現有基礎設施、安全需求和團隊專業知識。對許多組織來說,這不是非此即彼的決定—這兩種工具可以在開發和部署管道的不同環節共存。

隨著 OCI 等容器標準的不斷發展,這些工具之間的互操作性可能會進一步提升。容器映像在不同執行環境之間的相容性意味著組織可以選擇最適合其運營模式的容器引擎,而不會犧牲應用程式的可攜性。

對於今天開始容器化之旅的組織來說,值得仔細評估這兩個選項。Docker 憑藉其豐富的社群資源仍然是較容易入門的選擇,而 Podman 則為注重安全的企業部署和深度投資 Kubernetes 的組織提供了引人注目的優勢。

無論選擇哪種工具,Docker 和 Podman 都幫助使容器成為現代應用程式開發和部署策略的重要組成部分,實現了跨環境的一致性、可攜性和效率。

未來趨勢

展望未來,容器領域正在出現幾個可能影響 Docker 與 Podman 選擇的趨勢:

- Kubernetes 作為編排標準 - 兩種工具都在更緊密地與 Kubernetes 對接,而 Podman 在原生相容性方面已經領先一步。

- 加強安全性要求 - 隨著容器在受監管行業的採用增加,Podman 的安全優先方法可能會獲得更多青睞。

- WebAssembly 容器 - 像 WebAssembly 這樣的新興容器格式可能會影響兩種工具如何發展以支援新的執行時模型。

- 邊緣運算 - Podman 無守護程序架構的輕量級特性在資源受限的邊緣環境中可能具有優勢。

- 簡化開發環境 - Docker 和 Podman 都在開發更好的桌面整合工具以改善開發者體驗。

與許多技術選擇一樣,容器領域持續演進。組織應定期重新評估其容器策略,以確保它持續滿足當前需求,同時為未來的成長和創新做好準備。

注意:鑑於容器技術快速發展,本文所做的比較僅反映發布時的狀況。建議在進行實施決策時,請務必參考兩個專案的最新官方文件。

學習容器技術的下一步

開發者容器技術實戰課程

本課程專為想要掌握容器技術的開發者設計。採用實務導向的教學方式,讓您在動手實作中深入理解容器化的精髓。課程內容涵蓋從基礎到進階的重要概念,並特別著重於實際開發場景中的應用。

透過這堂課程,你將深入了解容器技術的核心概念,學習如何在開發中有效運用容器化技術,並掌握現代化應用程式開發的最佳實踐。此外,你還能學會如何建立可擴展且易於維護的容器化應用程式。